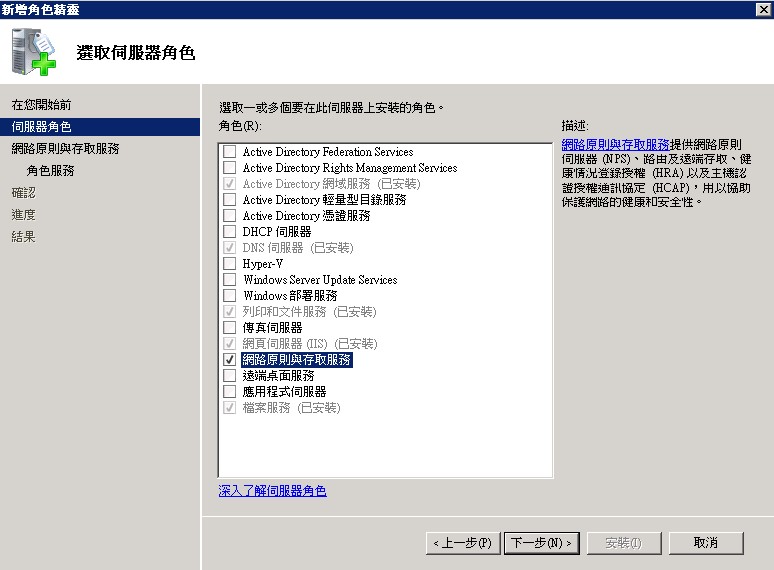

因為網路設備與服務越來越多,每項服務或設備各使用一套帳密的話老師恐怕會抱怨,既然學校有AD架構,索性來測試一下LDAP和Radius的設定,目標是希望可以把VPN、NAS、FTP、無線網路認證…等服務的帳密都整合起來,學校的AD Server OS是Server2008 R2 Enterprise,Radius Service在伺服器角色中的網路原則與存取服務中,其實就是以前Server2003的IAS網際網路驗證服務,只要了解Radius的運作邏輯,設定方式在Windows Based上就非常簡單了

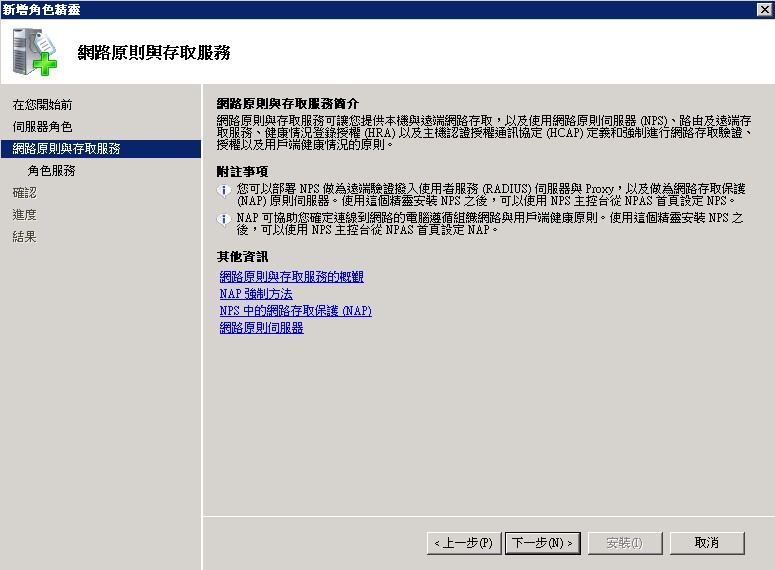

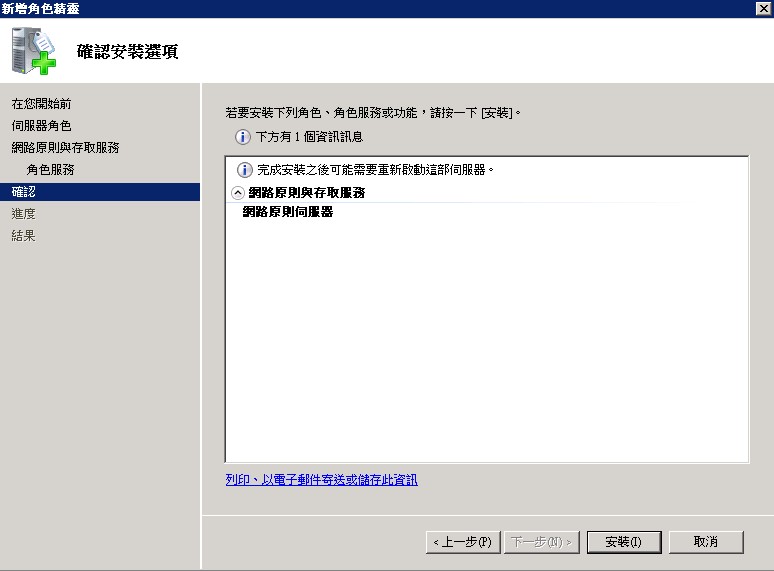

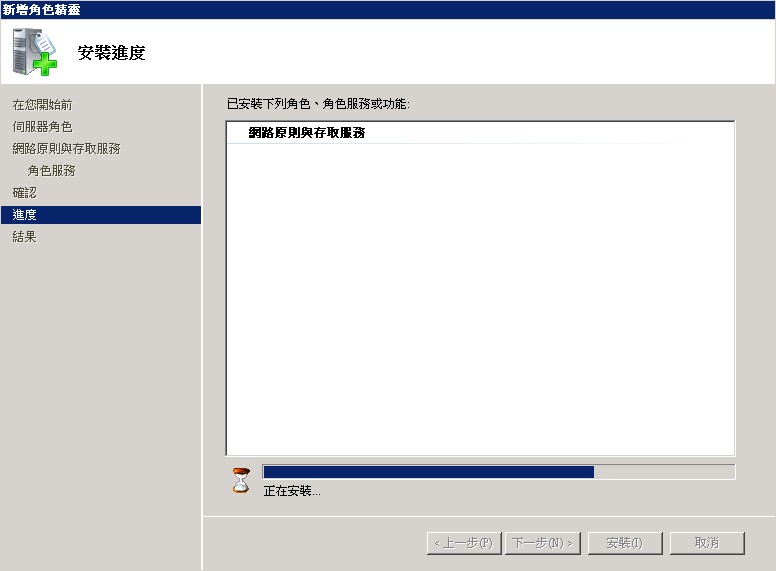

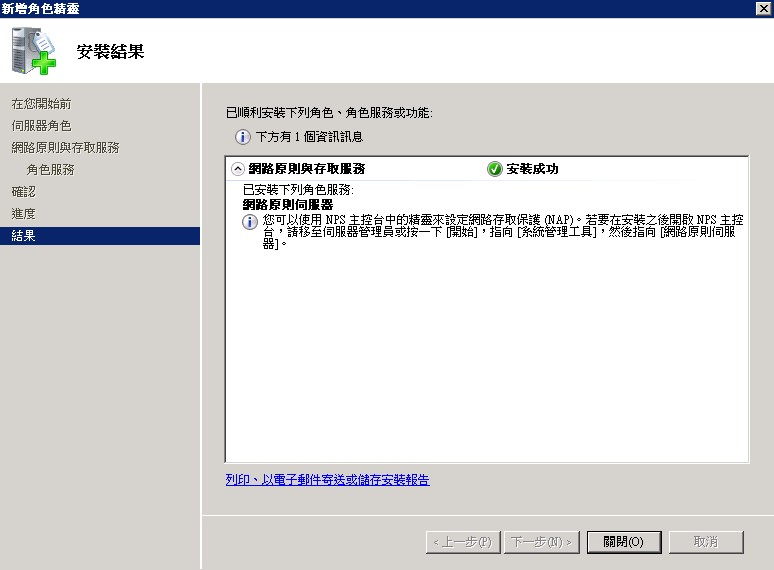

一、新增網路原則與存取服務

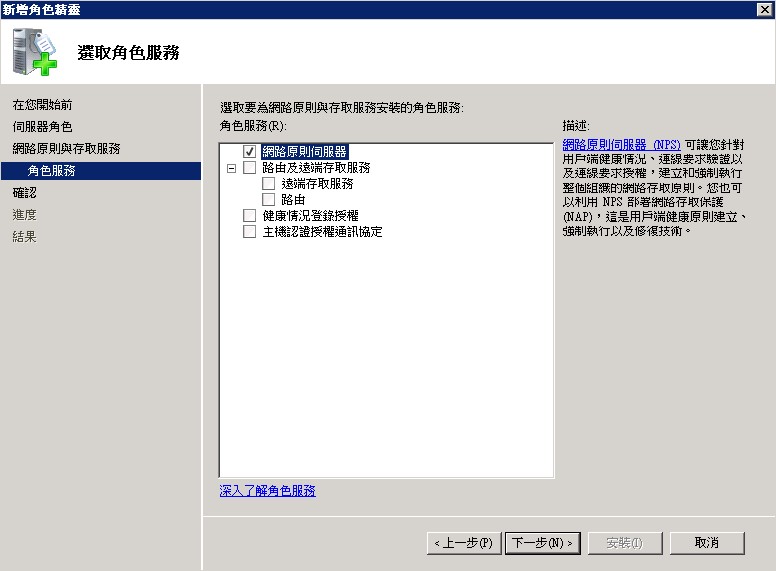

二、勾選網路原則伺服器之後點個下一步就可進行安裝

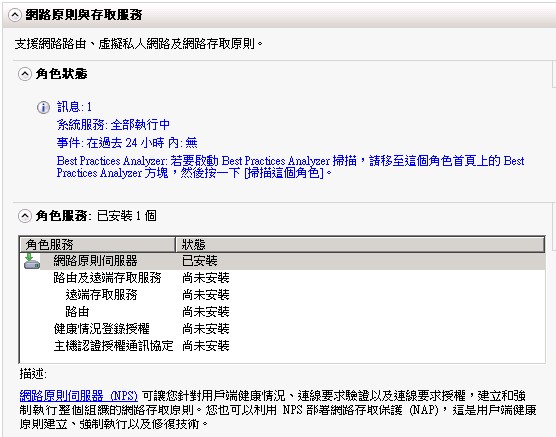

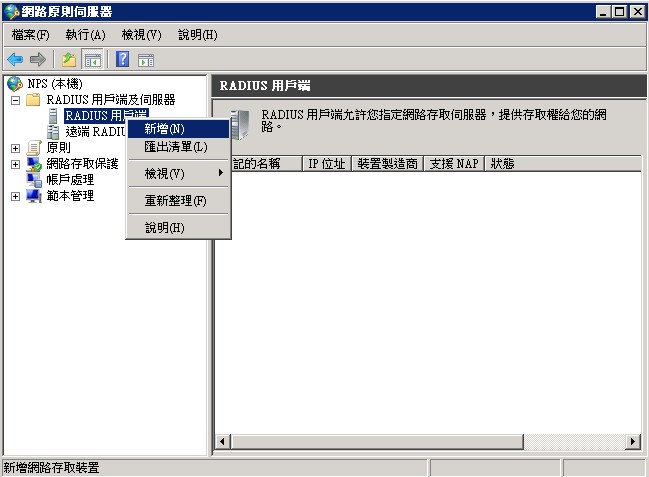

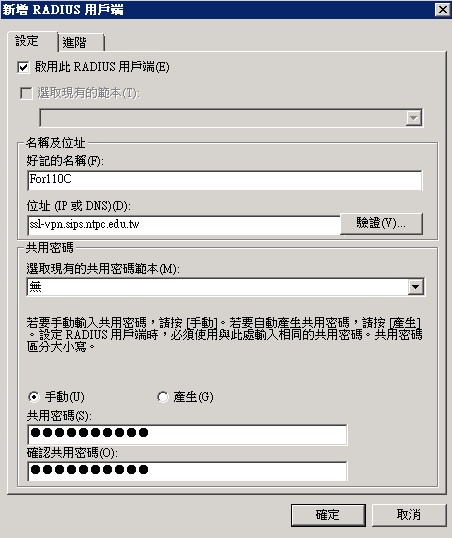

三、新增Radius用戶端

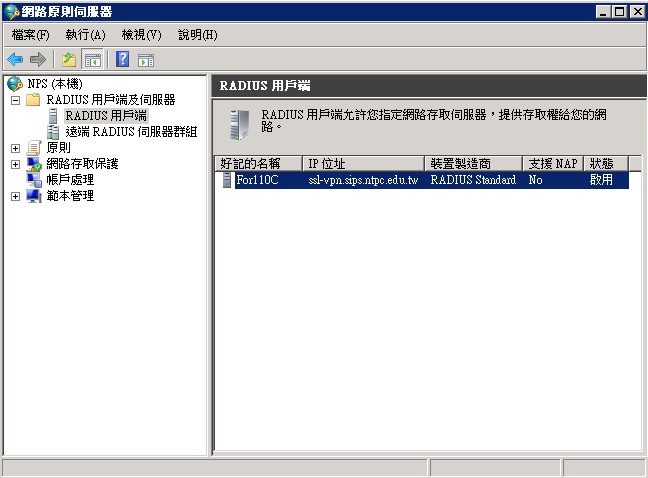

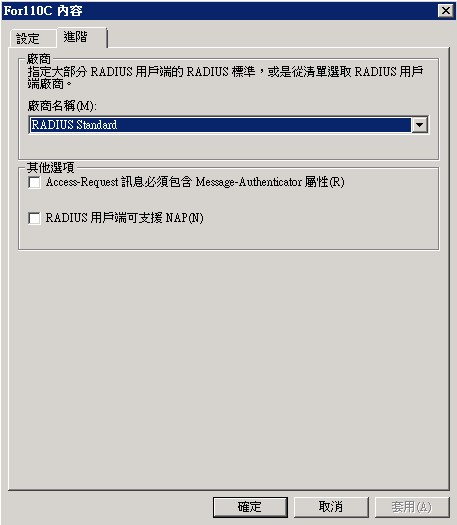

設定需提供驗證服務的用戶資訊,底下以Forti110C的SSL-VPN作為Radius Client,名稱自訂可辨識即可、位址可輸入FQDN或IP ADDRESS、手動建立連線驗證的通關密碼

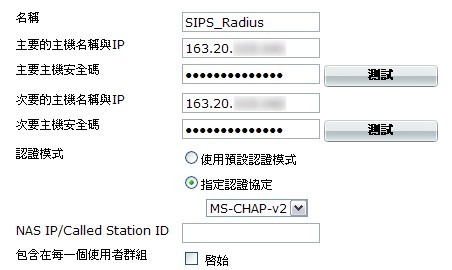

四、到此,Radius Server的部分就完成,剩下的就是建立Client端與Radius Server的連線。在Forti110C使用者認證/遠端/Radius認證中新增提供Radius Server的IP Address以及先前手動設定給Forti110C的連線通關密碼,由於我的LDAP是AD Server,所以可選擇的MS-CHAP-v2作為認證協定,另外,為預防單點失誤,所以另外再新增次要主機

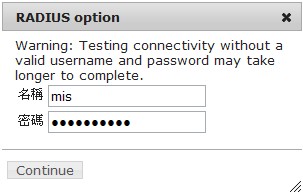

按下測試後,輸入AD的使用者帳密

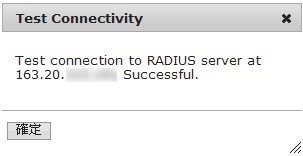

連線測試成功,表示SSL-VPN的使用者帳密已轉為由AD Server進行認證,日後可以不必再為新進或離職同仁針對SSL-VPN服務設定本機使用者帳戶

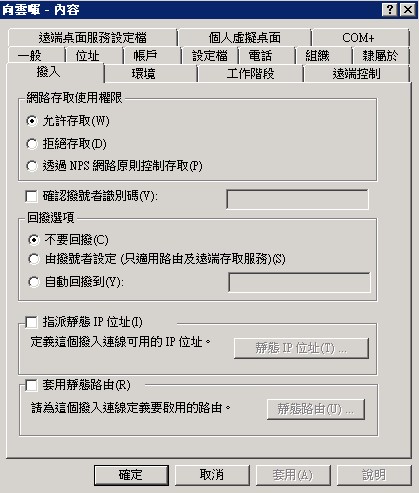

本來連線測試一直失敗,後來爬文從蘇老碎碎念得知如果連線失敗,需再檢查AD帳戶的網路存取使用權限是否有勾選允許存取