去年才更新過的群組原則範本,結果現在又有了25H2的新範本了,以往都無視範本更新,等要處理樹系、網域功能等級提升時才取得較新的範本,結果今天想透過GP處理一些win11的小設定卻找不到設定的地方,查了一下才發現目前的範本不支援該設定,只好來做更新範本…

資訊業務學習筆記

去年才更新過的群組原則範本,結果現在又有了25H2的新範本了,以往都無視範本更新,等要處理樹系、網域功能等級提升時才取得較新的範本,結果今天想透過GP處理一些win11的小設定卻找不到設定的地方,查了一下才發現目前的範本不支援該設定,只好來做更新範本…

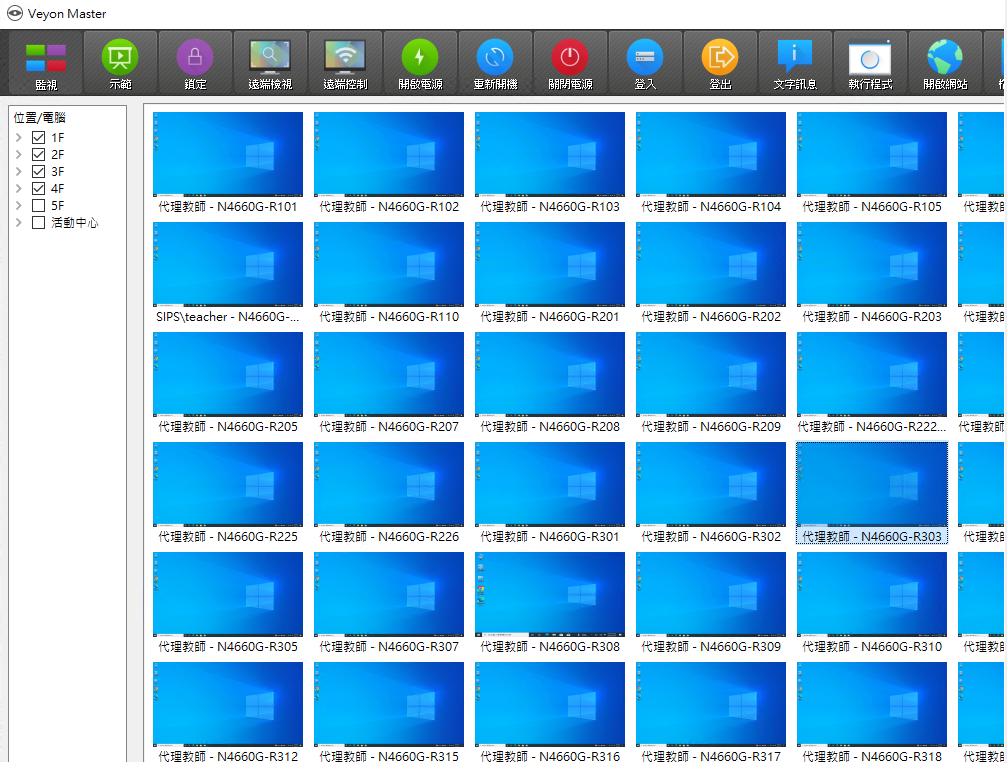

寒暑假期間常常需要大量還原學校電腦,在既有環境下其實已具備不少自動化作業在背景運行,包含初次登入自動安裝防毒軟體、自動部屬印表機、停用班級電腦USB網卡(觸屏虛擬網卡)…今年寒假還原全校電腦後又增加了3項小的背景自動化作業,包含統一電腦的桌面背景、桌面顯示圖示、螢幕鏡像雙輸出等三項設定。

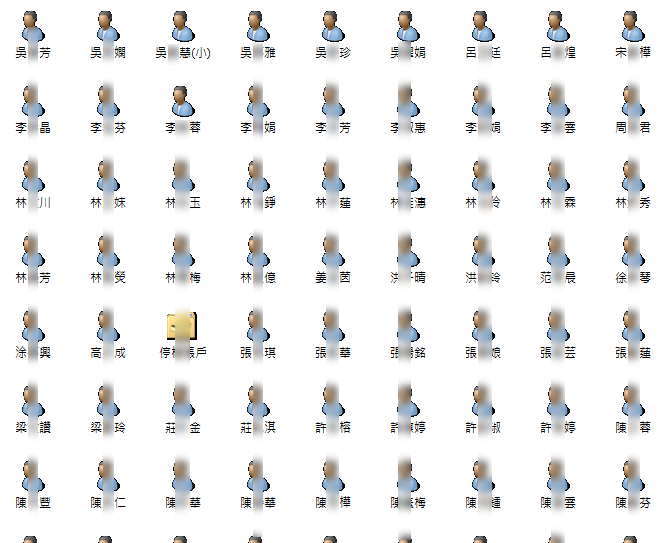

最近做了幾個使用者帳號處理流程的自動化,每年新進同仁在人事室簽約時填寫的帳號申請表,人事主任會在收齊後轉交到我這邊處理帳號新增事宜,新進同仁填寫的這個帳號同時會是學校Google信箱帳號也是所有教室電腦的個人登入帳號,同時在這個帳號底下會提供一個個人專用的網路磁碟。以往新增帳號的流程就是1.建立帳號、2.建立個人目錄並設定權限(共用權限為變更+安全性權限為修改)、3.掛載個人磁碟機。

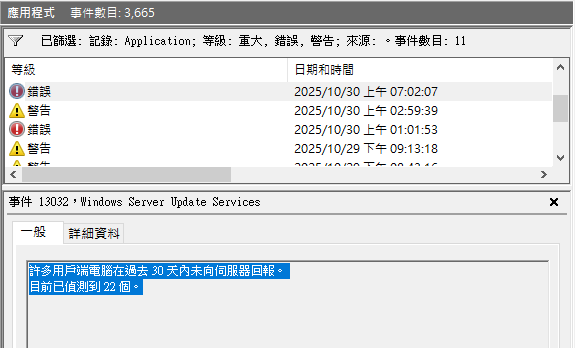

最近常常跳出這個錯誤,嚴格來說應該不只WSUS提到的22個,因為我其實很少在清理ADUC裏頭的電腦,早期班級或科任教室統一以教室編號命名電腦名稱,後來改為電腦型號+教室編號來命名,因此留下了許多淘汰或換機之後不再使用的電腦名稱。

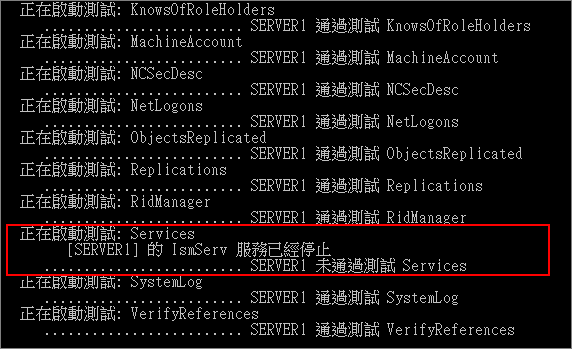

暑假期間把AD移到了內網,過程中跑了dcdiag結果還是遇到老問題,IsmServ服務不會自動起來,每次都得人工介入處理讓服務起來。這個問題之前爬過很多次文都沒有找到太多可靠的說明或有效的解決方案,甚至連發生的原因都不太清楚。結果今天再次爬文竟然發現有官方資料可查了,簡單說原因就是在DC伺服器龜速的開機檢查過程中,天還沒亮IsmServ先起床了就猴急地跑去找LDAP(389埠),結果LDAP還在睡就沒有回應IsmServ,IsmServ又急性子,只要45秒內沒回應他就跟LDAP絕交了…

兩周前備妥了NX3240改建Windows Server 2019 AD預備當File Server一事,這兩天也完成了將AD網域等級與樹系功能等級提高至Server 2016,連防毒軟體也都更新到最新版能支援Server2022,表示可以開始搬檔案伺服器的日子已近了。這回同樣打算透過分散式檔案系統(DFS)以及檔案伺服器資源管理員 (FSRM)進行搬移、檔案篩選、磁碟配額(Quota)管理與檔案檢測的工作,之前還未曾在Server 2019 AD上做過這些事,但應該不會有太大改變才是。

因為近期新購的NX3240肚子夠大(50TB),所以可以將原先分散在server1掛接在MD3200與server2透過iSCSI連線NX3240這兩地儲存資料完整的收一份過來,資料內容大致簡單分為行政業務資料、教師個人資料、桌面重新導向(漫遊)、教學光碟、活動照片…等等幾個部分。

最近將辦公電腦N4670G升到了win11,雖然也能正常加入2008網域使用,但畢竟之前win10對應的主要DC版本就已經是server 2016。2008網域已停止支援且面對w10、w11會發現漸漸出現不能支援的GP項目,既然目前網域已沒有2008DC,為求心理上更完整的支援性還是趁想起時趕緊把網域和樹系升級吧…

首先確認一下五大角色是誰以及網域控制站的作業系統版本,目前環境有四台DC,分別是Windows Server 2016與2019,因此最高等級只能提高到2016,無法上到2019,要提高功能等級的版本雖然不用所有DC等級一致,但會受到最低版本作業系統的限制,因為打從心裡不喜歡Server2012的介面,所以從沒讓2012擔任過校內DC的角色。

當年手邊的第一台DELL產品 PowerVault MD3200使用週期至今已逾十年,為確保下個十年有充裕的儲存空間能揮霍,因此年底跟學校報告後進行了機房設備的預防性汰換,目前環境共有兩台MD3200且硬碟都插滿(12顆),劃分兩個約10TB的LUN分別掛給AD當File Server以及ESXi 的Storage,兩台MD3200購入時間相差三年且互作備援。這次汰換下架的設備後來也有陸續擴充到了滿配(12HD+雙控+雙電源),退役之後只需再更換一顆控制器上的電池,就可以完全當作還在線上另一台MD3200的備品使用。

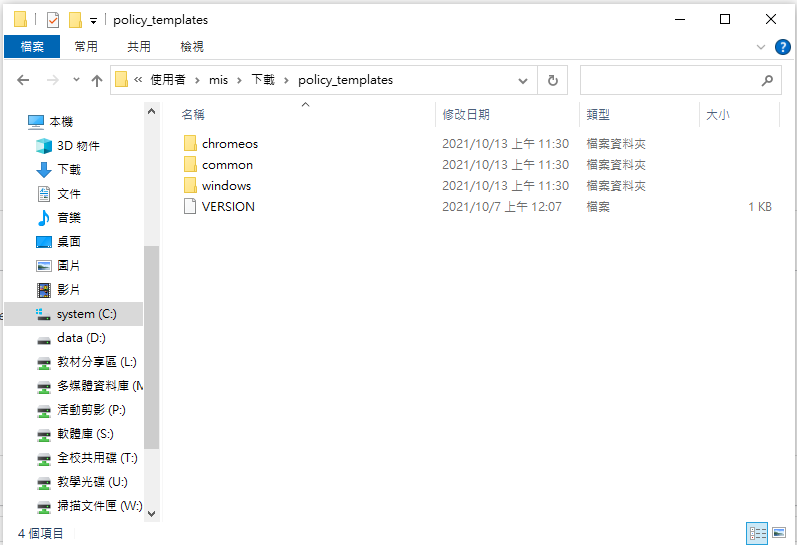

一直以來都以為AD群組原則能控管的瀏覽器只有IE,管不到Edge和Chrome的設定,直到今天在太空猴子看到一篇文章才知道原來可以透過adm範本來處理,該文章寫得很清楚,也實做成功了,更棒的是該文還有指出如何透過擴充程式關閉所有電腦的瀏覽器通知。

Chrome的說明文章指出可以在群組原則裏頭新增為受管理的電腦設定 Chrome 瀏覽器政策,只要先下載範本並在群組原則中加入policy_templates的範本,日後即可透過GP進行相關chrome瀏覽器的管理工作。

原本要確認幾項安全性更新是否有佈署下去,卻意外發現WSUS出現連線錯誤,Log的說明如下:

WSUS 管理主控台無法透過遠端 API 連線到 WSUS 伺服器。

請確認 Update Services 服務、IIS 和 SQL 正在此伺服器上執行。如果問題持續存在,請嘗試重新啟動 IIS、SQL 和 Update Services 服務。

WSUS 管理主控台發生未預期的錯誤。這可能是暫時性的錯誤,請嘗試重新啟動管理主控台。如果問題持續存在,請嘗試刪除 %appdata%\Microsoft\MMC\ 下的 WSUS 檔案,以移除主控台的持續性喜好設定。

System.IO.IOException — 由於未預期的封包格式,造成信號交換失敗。