記得上個月看到消息得知AD有此資安漏洞,雖然心中有掛著這件事但礙於開學之初學校實在太忙以至於一直沒有積極處理,結果昨天收到國家資通安全會報技術服務中心發布的警訊內容也是這件事,為了保險起見還是趕緊處理一下吧…

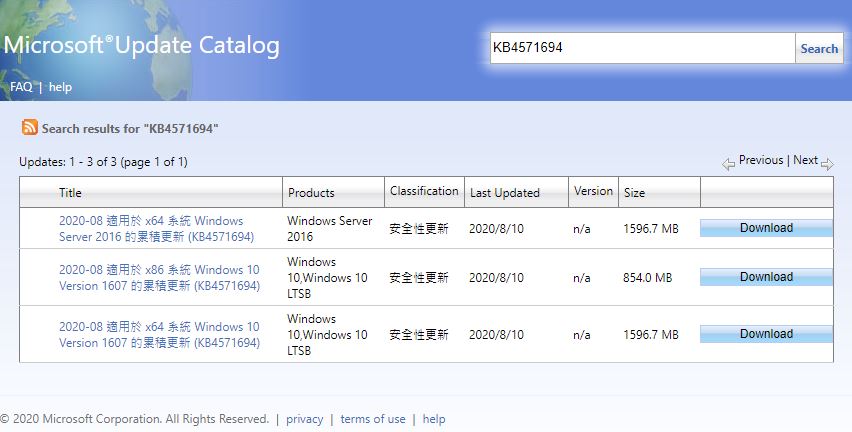

目前校內AD是Server2016有在本次受影響範圍,針對安全性漏洞(CVE-2020-1472)微軟有針對各版本提供修補說明,對應出的知識庫編號為(KB4571694),可參照底下網站內容下載所需的修補檔案。

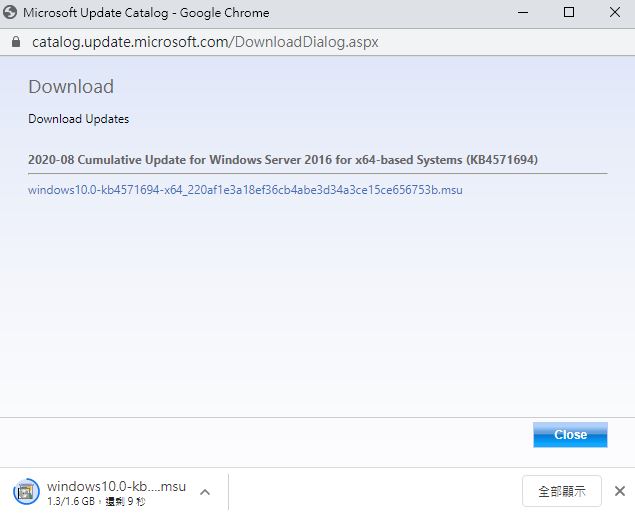

安全性更新目錄有提供Server2016與Win10(1607)共三個檔案,以更新檔的角度來看,需要1.6GB容量還真不小…如果手動安裝可能要挑離峰時間來進行比較不會影響到使用端。

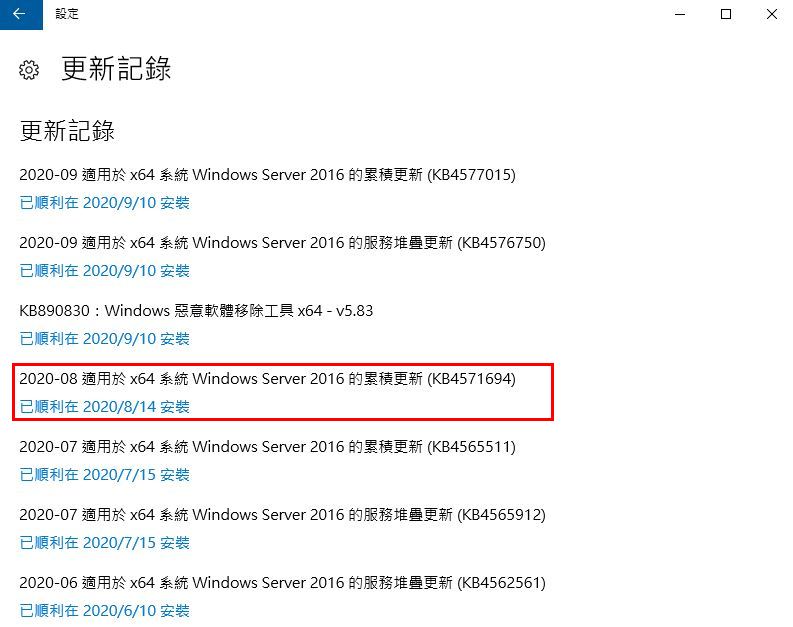

不過真的是好棒棒,因為安裝前先檢查了一下更新紀錄時發現此更新釋出日期為8月10日,而我在8月14日就已經自動裝好了,今天這個洞不用補了…

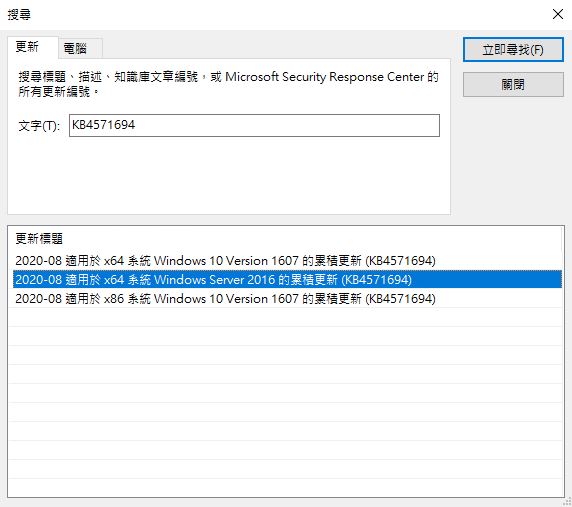

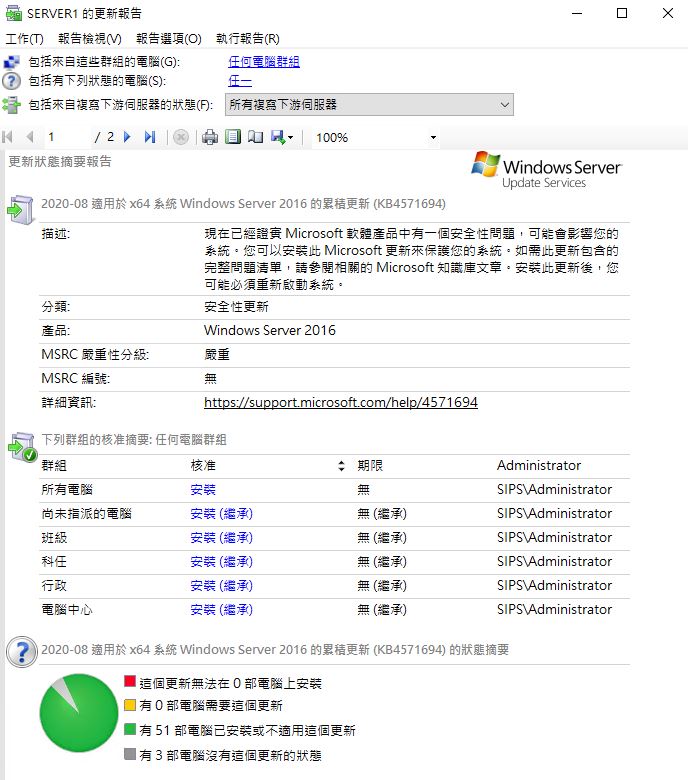

順便針對此KB檢視一下WSUS有沒有認真工作…

結果可以接受,校內較重要的54部從我這邊納管Update的電腦已安裝或不適用此更新的已完成51部,結案。

底下整理自行政院國家資通安全會報技術服務中心發布的警示內容…

發布編號:NCCST-ANA-2020-0102

發布時間:Mon Sep 21 14:03:58 CST 2020 發現時間:Mon Sep 21 00:00:00 CST 2020

事件類型:漏洞預警

警訊名稱:

Windows Netlogon遠端協定(MS-NRPC)存在安全漏洞(CVE-2020-1472),允許攻擊者在未授權之狀況下提權至網域管理者權限,請儘速確認並進行更新。

內容說明:

研究人員發現操作人員在使用Netlogon遠端協定(MS-NRPC)建立與網域控制站(Domain Controller)之安全通道時,存在可提升權限之安全漏洞(CVE-2020-1472)。攻擊者在無任何網域登入帳密之狀況下,僅需針對存在漏洞之網域控制站(DC)建立安全通道連線,即可利用此漏洞變更網域管理員密碼並取得網域管理者權限,進而在該網域中之電腦執行任意程式碼。

影響平台:

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2012

Windows Server 2012 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

Windows Server, version 2004 (Server Core installation)

建議措施:

目前微軟官方已針對此漏洞釋出更新程式,請各機關聯絡設備維護廠商或參考以下建議進行更新

1. https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-1472

2. https://support.microsoft.com/zh-tw/help/4557222/how-to-manage-the-changes-in-netlogon-secure-channel-connections-assoc