前言:

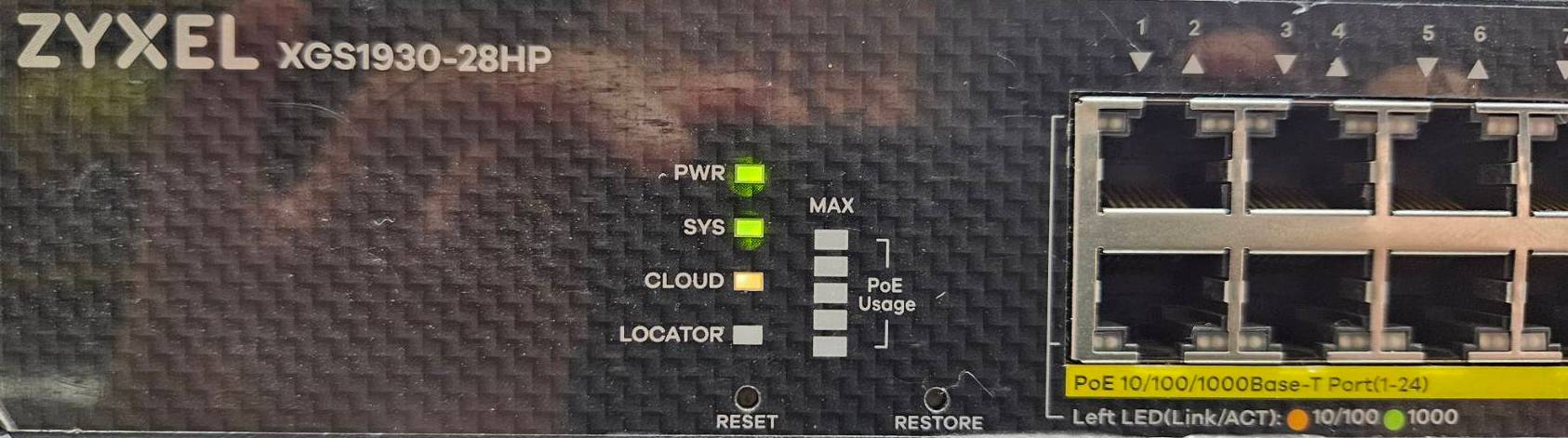

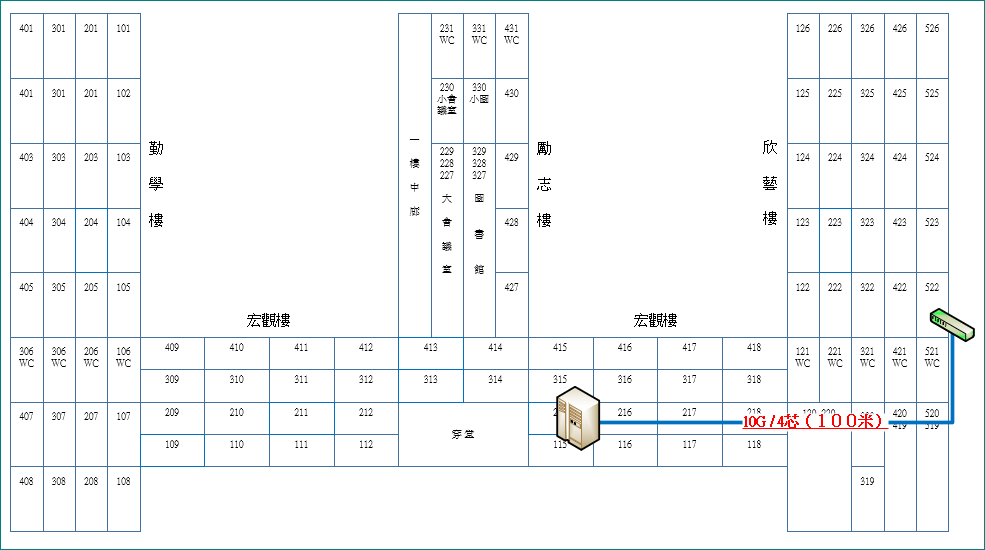

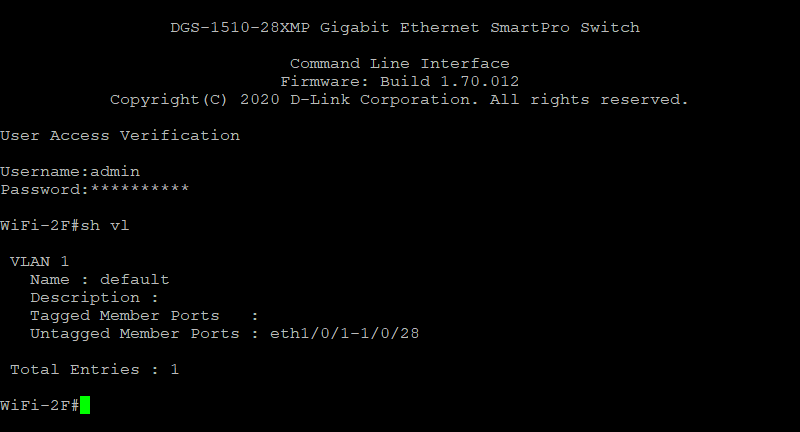

機房設備櫃原先擺的HP1820-24G交換器埠數不太夠用了,主要原因並不是設備太多而是因為做了頻寬堆疊,學校向來在內網存取的頻寬需求蠻高的,所有電腦的桌面、教學電子書、行政業務資料、學校歷年活動照片、教師教學檔案、圖書館影音類資源、授權軟體、校內共用資料…等,使用容量差不多將近15TB,電腦管理系統在派送時也會吃掉內網頻寬。為避免內網塞車,除了提升內網到10G環境之外,也需要在主機端擴充頻寬,避免塞車的瓶頸發生在機房。

因此,剛好前陣子手邊撤下了兩台CISCO 2960 48埠交換器,現在可以挪一台到設備櫃替換埠數不足的HP1820-24G。除了解決埠數不足的問題之外,還能將外線從2G堆疊升速到10G,一舉兩得。